Как посмотреть логи, падал ли линк и когда

less /var/log/messages | grep eth0

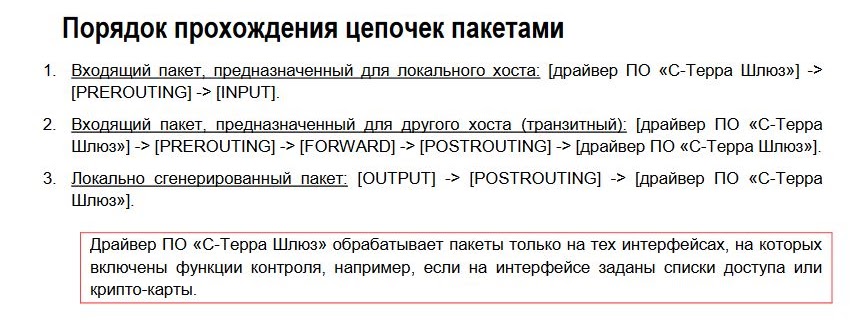

Прядок прохождения пакетов

Как посмотреть таблицу мак адресов

Создаем мост

brctl addbr 1

Добавляем туда интерфейс eth0

brctl addif 1 eth0

Смотрим

brctl showmacs 1

Удаляем

brctl delbr 1

brctl addbr 1

brctl addif 1 eth0

brctl showmacs 1

brctl delbr 1

Сменить mac на sterra

4.2

ifconfig <iface> hw ether XX:XX:XX:XX:XX:XX

4.3

ip link set dev <your device here> down

ip link set dev <your device here> address <your new mac address>

ip link set dev <your device here> up

Правим порты шифрования в LSP config

lsp_mgr show-info – для просмотра информации о текущей конфигурации lsp_mgr load – для загрузки конфигурации из файла в базу Продукта lsp_mgr unload – для загрузки политики Default Driver Policy lsp_mgr reload – для перезагрузки LSP конфигурации lsp_mgr check – для проверки LSP конфигурации.

Cмотрим текущий

lsp_mgr show

Создаем из текущего конфига файл где в секции IKEParameters добавляем порты

IKEParameters(

LocalPort = 30500

NATTLocalPort = 34500

RemotePort = 30500

NATTRemotePort = 34500

FragmentSize = 0

)

Проверяем конфиг

lsp_mgr check -f LSP_conf_NEW.txt

Грузим конфиг

lsp_mgr load -f NEW_LSP.txt

Проверяем

lsp_mgr show-info

lsp_mgr show

Info

После загрузки отредактированной конфигурации командой

lsp_mgr load, внесенные изменения будут присутствовать только в native конфигурации (LSP), в ciscolike конфигурации этих изменений не будет. При следующей конвертации ciscolike конфигурации внесенные изменения в native конфигурации исчезнут. Предыдущая измененная конфигурация будет сохранена в файлеnon_cscons.lsp.

Смотрим серийный номер платформы

midecode -t 1 | grep Serial

Видео траблшутинг

Перегружен ли шлюз

kstat_show

Warning

Если суммарное количество пакетов по следующим счетчикам:

tx errorsroute errorsskb allocation errorssend queue overflowshigh priority packets droppedlow priority packets droppedhigh priority packets passed while overloadedпревышает 1% от суммы пакетов по следующим счетчикам:

ipsec in pktipsec in octто Шлюз считается перегруженным.

Добавляем правило в ACL на первую строчку

1 permit ip host 92.253.219.109 any

Узнать версию CPU

cat /proc/cpuinfo

lscpu

Фильтруем вывод логов

cat /var/log/cspvpngate.log | grep 'Apr 1' | grep closed

Загрузка интрефейса

iftop -n -i eth0

Tip

Cмотрим

rate

vnstat -l -i eth0

Перезапустить сервисы vpn

service vpngate restart

Определение загруженности подсистемы шифрования

kstat_show

Warning

Если значение хоть одного из счетчиков:

skb allocation errorssend queue overflowshigh priority packets droppedlow priority packets droppedв выводе утилиты

kstat_showувеличивается, то это свидетельствует о перегруженности подсистемы шифрования С-Терра Шлюз.

Не править файл /etc/ifaliases.cf

Warning

без доступа по консоли, можно потерять доступ полностью

Узнать версию платформы

Вводим команду

dmidecode | grep A3 '^System Information'

Затем гуглим по Product Name:

Например:

-

NCA-1010A-ST- это 100 https://www.s-terra.ru/company/news/novye-modeli-shlyuzov-s-terra-na-ap-lanner/ -

NCA-5210C-ST- это G7000 https://store.softline.ru/s-terra/g-7000-4-2-1747-8-8-red-st-kc1-174057/

LACP Sterra

Bonding (port channel) интерфейсы

Где лежат наcтройки SNMP И скрипт проверки сертификатов

/etc/snmp/snmpd.conf

Перезапустить службу

service snmpd restart

или

/etc/init.d/snmpd restart

Сразу в en cscons

su cscons

Из консоли в root

sys

Посмотреть конфиг из root

csconf_mgr show

PIng c Linux с таймингом

ping 87.226.166.119 | while read pong; do echo "$(date): $pong"; done

Переход в cisco like из рута

cs_console

en

csp

NOTE

Логин –

csconsПароль –csp

Cбросить все туннели из линукса

sa_mgr clear -all

Ошибка запуска СА

Меняем ключ реестра

Проверка туннелей

cisco like

show crypto isakmp sa

из консоли

sa_mgr show

CGW CLI

run sa_mgr show

Пересчитать контрольные суммы файла ifaliases.cf

integr_mgr calc -f /etc/ifaliases.cf

Посмотреть агрегированный линк

ip address show | grep bond0

Посмотреть все интерфейсы

ip a

Посмотреть состояние линка (интерфейса)

ethtool eth11 | grep Link

tcpdump

tcpdump -n -i eth1 'host 192.168.216.132'

tcpdump -n -i eth1 'host 10.160.0.55'

tcpdump -n -i igb6 'host 172.30.255.20 and udp and port 10161'

tcpdump -n -i igb1 'host 10.27.252.249'

tcpdump -n -i vlan1 'host 172.31.0.49 and icmp'

tcpdump -n -i ibridge0

tcpdump -n -i eth1 'host 10.99.222.60'

tcpdump -n -i eth1 'host 1192.168.200.6'

tcpdump -n -i eth1 'host 10.170.100.68' -w pcap_68.pcap

tcpdump -n -i eth1 'host 10.170.100.68'

tcpdump -n -n -i igb2 'host 172.16.21.2'

tcpdump -n -vv i eth1

Ловим SNMP пакеты

tcpdump -n -i eth0 'port 161 and udp'

tcpdump в файл

tcpdump -n -i eth1 'host 10.170.100.68' -w pcap_68.pcap

tcpdump -n -i eth1 'host 10.170.100.68' > tcpdump.txt

Iptables

iptables -t nat -A PREROUTING -d 83.171.116.55/32 -p tcp -m tcp --dport 10022 -j DNAT --to-destination 172.17.103.1:22

iptables -t nat -A PREROUTING -d 83.171.116.138/32 -p tcp -m tcp --dport 10443 -j DNAT --to-destination 172.17.102.1:443

iptables -t nat -A PREROUTING -d 83.171.116.55/32 -p tcp -m tcp --dport 10080 -j DNAT --to-destination 172.17.103.1:80

iptables -t nat -A PREROUTING -d 83.171.116.138/32 -p tcp -m tcp --dport 6980 -j DNAT --to-destination 172.17.102.1:6980

iptables -t nat -A PREROUTING -d 83.171.116.138/32 -p tcp -m tcp --dport 6981 -j DNAT --to-destination 172.17.102.1:6981

iptables -t nat -A PREROUTING -d 83.171.116.138/32 -p tcp -m tcp --dport 6982 -j DNAT --to-destination 172.17.102.1:6982

iptables -t nat -A PREROUTING -d 83.171.116.138/32 -p tcp -m tcp --dport 6983 -j DNAT --to-destination 172.17.102.1:6983

iptables -t nat -A PREROUTING -d 83.171.116.138/32 -p tcp -m tcp --dport 6984 -j DNAT --to-destination 172.17.102.1:6984

iptables -t nat -A PREROUTING -d 83.171.116.138/32 -p tcp -m tcp --dport 6985 -j DNAT --to-destination 172.17.102.1:6985

iptables -t nat -A PREROUTING -d 83.171.116.55/32 -p tcp -m tcp --dport 6980 -j DNAT --to-destination 172.17.103.1:6980

iptables -t nat -A PREROUTING -d 83.171.116.55/32 -p tcp -m tcp --dport 6981 -j DNAT --to-destination 172.17.103.1:6981

iptables -t nat -A PREROUTING -d 83.171.116.55/32 -p tcp -m tcp --dport 6982 -j DNAT --to-destination 172.17.103.1:6982

iptables -t nat -A PREROUTING -d 83.171.116.55/32 -p tcp -m tcp --dport 6983 -j DNAT --to-destination 172.17.103.1:6983

iptables -t nat -A PREROUTING -d 83.171.116.55/32 -p tcp -m tcp --dport 6984 -j DNAT --to-destination 172.17.103.1:6984

iptables -t nat -A PREROUTING -d 83.171.116.55/32 -p tcp -m tcp --dport 6985 -j DNAT --to-destination 172.17.103.1:6985

iptables -t nat -A PREROUTING -d 83.171.116.55/32 -p tcp -m tcp --dport 6980 -j DNAT --to-destination 172.17.103.1:6980

iptables -t nat -A PREROUTING -d 83.171.116.55/32 -p tcp -m tcp --dport 6981 -j DNAT --to-destination 172.17.103.1:6981

iptables -t nat -A PREROUTING -d 83.171.116.55/32 -p tcp -m tcp --dport 6982 -j DNAT --to-destination 172.17.103.1:6982

iptables -t nat -A PREROUTING -d 83.171.116.55/32 -p tcp -m tcp --dport 6983 -j DNAT --to-destination 172.17.103.1:6983

iptables -t nat -A PREROUTING -d 83.171.116.55/32 -p tcp -m tcp --dport 6984 -j DNAT --to-destination 172.17.103.1:6984

iptables -t nat -A PREROUTING -d 83.171.116.55/32 -p tcp -m tcp --dport 6985 -j DNAT --to-destination 172.17.103.1:6985

iptables -t nat -A PREROUTING -d 172.17.102.1/32 -p tcp -m tcp --dport 20112 -j DNAT --to-destination 10.2.1.1:21

iptables -t nat -A pre_nat -p tcp --dport 20112 -j DNAT --to-destination 10.2.1.1:21 83.171.116.138

Проброс пула портов один в один (с 80 по 60000)

iptables -t nat -A PREROUTING -d 2.63.173.178/32 -p tcp -m tcp --dport 80:60000 -j DNAT --to-destination 172.17.100.1

NAT сеть в сеть

iptables -t nat -I POSTROUTING -s 10.72.2.0/24 -d 10.253.78.0/24 -j NETMAP --to 10.253.75.0/24

iptables -t nat -I PREROUTING -s 10.253.78.0/24 -d 10.253.75.0/24 -j NETMAP --to 10.72.2.0/24

iptables -t nat -I POSTROUTING -s 192.168.0.0/24 -d 10.85.0.0/24 -j NETMAP --to 172.17.18.0/24

iptables -t nat -I PREROUTING -s 10.85.0.0/24 -d 172.17.18.0/24 -j NETNAP --to 192.168.0.0/24

”Всегда ДА”

Что бы получить

5 SNAT all -- 192.168.216.128/26 10.253.255.43 to:10.253.10.9

Надо ввести

iptables -t nat -A POSTROUTING -s 192.168.216.128/26 -d 10.253.255.43/32 -j SNAT --to-source 10.253.10.9

iptables -t nat -A POSTROUTING -s 172.17.102.1/32 -d 83.171.116.10/32 -p all -j SNAT --to 83.171.116.138

Посмотреть правила NAT с номерами строк

iptables -t nat -L --line-numbers -n

Удалить правило за номером из NAT

iptables -t nat -D PREROUTING 28

Удалить все правила из NAT

iptables -F -t nat -v

Посмотреть правила доступа

iptables -L

Посмотреть правила доступа со счетчиками

iptables -t filter -L -n -v

Установить пакет

dpkg -i iptablespersistent_1.00~sterra1_all.deb

Пересчитать контрольные суммы на железках без АПМДЗ

/opt/VPNagent/bin/links_verify.sh update

Info

в 4.3 версии пакет

netfilter-persistentуже предустановлен

Удалить правила фильтрации

4.2

service iptables-persistent flush

4.3

service netfilter-persistent flush

Сохранить правила

4.2

service iptables-persistent save

4.3

service netfilter-persistent save

Добавить в автозагрузку

systemctl enable netfilter-persistent

Проверить сохраненные правила фильтрации

cat /etc/iptables/rules.v4

Info

Для сохранения и очистки всех правил

iptables, а также для автоматического применения сохраненных ранее правил после перезагрузки ОС необходимо установить deb-пакетiptables-persistent(утилитаiptablesпредустановлена изначально). Получить deb-пакетiptables-persistentможно в личном кабинете Партнера (https://www.s-terra.ru/auth/).

Сертификаты

посмотреть текущие

cert_mgr show

посмотреть подробности сертификата

cert_mgr show -i 11

удалить сертификат

cert_mgr remove -i 1

заливаем корневой

cert_mgr import -f /certs/CA_last.cer -t

заливаем локальный

cert_mgr import -f /certs/gwx1.cer

проверяем активны ли

cert_mgr check

Cоздать запрос на сертификат

cert_mgr create -subj "C=RU,OU=EBS,O=EBS, CN=BBR_21" -GOST_R341012_256

cert_mgr create -subj "C=RU,OU=EBS,O=EBS, CN=VGV_GW_22" -GOST_R341012_256

cert_mgr create -subj "C=RU,OU=EBS,O=UUS-RTK, CN=VGW_NOP" -GOST_R341012_256

- Cохраняем в файл с расширением,

.req - Заходим в центр сертификации

AllTasks/ Submit new reqest/ - Затем

Pending Reqest / AllTasks / Issue - Находим сертификат, в

Issued Cerificates, открываем , экспортируем в формате x64 - Закидываем сертификат через WinSCP на S-terra

Пинг с интерфейса

ping -I eth1 192.200.4.1

Ловим пакеты

klogview -f 0xffffff | grep 192.168.1.1

klogview -f 0xffffff | grep 10.170.100.68 | tee klog_68.txt

Смотрим лицензионные ограничения

lic_mgr show_limits

Вводим новую лицензию

lic_mgr set -p GATE -c 7730081654 -n 191472 -l 43000-00A0F-AWDUZ-U436A-PFBW5

Копирование файлов по csp

scp /home/sergiy/file root@losst.ru:/root/

Подрезаем MSS

Info

У s-terra оверхед 50b без NAT 58 с NAT

iptables -A FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --set-mss 1410

1410=MTU-40(ipv4 или 60 ipv6)-overhead

IPERF

Info

в 4.2 - iperf2 в 4.3 - iperf3

iperf -B 192.200.3.1 -s

iperf -B 192.168.3.10 -c 10.85.2.14 -t 60 -i 5

iperf -c 87.245.179.79 -t 60 -i 5

Убить процесс

Это вместо диспетчера

ps aux | grep <нужная_программа>

Это для убийства

kill -9 <PID>

Info

PIDберётся из вывода предыдущей команды. Если программа запускалась от рута, то и убивать надо под рутом.

Загрузка ЦПУ

Tip

ps и top

ps -aux --sort -pcpu

Cмотрим отправленные и полученные пакеты по туннелю

whatch sa_mgr show

Установить дату

date 08211555

date 081110302021.10

Info

Здесь 08 — месяц, 21 — число, 15 — час, 55 — минуты.2021 год, 10 сек.

Настроить NTP клиент

установить часовой пояс

dpkg-reconfigure tzdata

cp /etc/ntp.conf /etc/ntp.conf.old

rm /etc/ntp.conf

vim.tiny /etc/ntp.conf

driftfile /var/lib/ntp/ntp.drift

server 94.247.111.10 iburst

server 194.190.168.1 iburst

server 192.36.143.130 iburst

restrict default limited kod notrap nomodify nopeer noquery

restrict 127.0.0.1

restrict ::1

4.2

/etc/init.d/ntp start

/etc/init.d/ntp stop

/etc/init.d/ntp status

4.3

systemctl restart ntp.service

статус синхронизации

ntpq -p

Добавляем в автозапуск 4.2

update-rc.d ntp enable

Добавляем в автозапуск 4.3

systemctl enable ntp.service

Настроить DNS

4.3

sterragate(config)#ip nameserver 77.88.8.8 77.88.8.1

4.2

vim.tiny /etc/resolv.conf

nameserver 8.8.8.8

nameserver 8.8.4.4

/etc/init.d/resolv start

/etc/init.d/resolv status

Резервная копия всего

Документация

cisco config

csconf_mgr_show

через скрипт который использует Up агент

/opt/UPAgent/bin/uprun vpnupdater backup -b /home

/opt/UPAgent/bin/uprun vpnupdater restore -b /home

Так же в зависимости от используемого функционала необходимо копирование папок:

/etc/network/interfaces/etc/ifaliases.cf/var/sterra/containers//etc/quagga//etc/network/ifup.d/mgre*/etc/opennhrp/opennhrp.conf/var/log/quagga//etc/keepalived/backup/etc/keepalived/fault/etc/keepalived/keepalived.conf/etc/keepalived/master/etc/ntp.conf/etc/dhcp/*.conf/etc/default/iscdhcpserver/etc/default/ntp/etc/default/ntpdate/etc/default/opennhrp/etc/default/keepalived/etc/iptables/rules.v4/certs/etc/changeroutes4.3/opt/VPNagent/bin/get_info.bash

Сбор диагностической информации

Документация

4.3 ошибки MTU

ip -s link show br0

4.3 состояние линка

ip link show br1

4.3 смотрим ip адреса

ip a

4.3 смотрим arp таблицу

ip n

4.3 состояние линка

iftop -i eth0